一個U盤就搞定 WiFi無線網(wǎng)絡破解(2)

蹭網(wǎng)實戰(zhàn)演習——破解僅需10分鐘

接下來,我們就可以對周邊的WEP無線上網(wǎng)接入點進行測試了。按照慣例提醒一下大家,蹭網(wǎng)可不要影響別人正常使用,也不要做違法的事情,嘿嘿。

BT3有幾種用法,有全命令行、一步一步進行的高級操作也有圖形化相對簡單的spoonwep。全命令行的操作固然可以適應更多的環(huán)境,“高手”也可以更隨心所欲,甚至可以破解WPA網(wǎng)絡,雖然WPA網(wǎng)絡破解依然有些困難。對于絕大部分使用者來說,全命令行的操作不但命令長、多而且難記,使用圖形化的spoonwep就是最好的選擇了。況且spoonwep效率并不低,用起來方便且功能一樣強大,實在沒有理由不推薦。下面我們看看如何使用spoonwep破解WEP網(wǎng)絡吧。

小貼士:WEP破解和所獲得的數(shù)據(jù)包數(shù)量有關,也和實際的網(wǎng)絡環(huán)境諸如是否有客戶端、無線網(wǎng)卡驅(qū)動有關,所以本文所列的破解時間僅供參考。

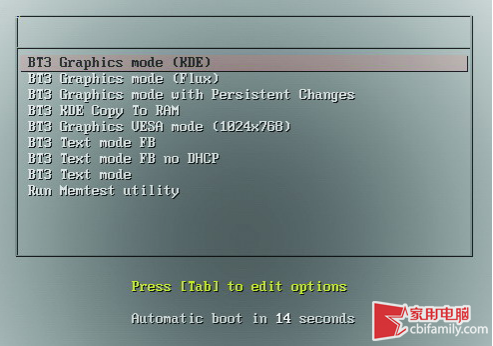

step 1: 從U盤啟動電腦,進入BT3。把U盤插入USB口,在開機的時候通過快捷鍵(屏幕有提示)或者通過BIOS設置選擇從U盤啟動系統(tǒng)即可。

step 2 :開始從U盤引導之后,出現(xiàn)一個有N項選擇項的菜單,這個菜單用來選擇所使用的窗口環(huán)境(圖4)。一般使用默認項,也可以等待讓BT3選擇默認的項目進入系統(tǒng)。

step 3: 如果進入窗口環(huán)境之后界面不正常,可能需要下載/更新顯卡驅(qū)動,或者更換重啟另一個窗口環(huán)境。有時候不能正常登錄BT3,根據(jù)屏幕提示輸入用戶名和帳戶進行登錄就可以了,默認的帳戶是root,密碼為toor。

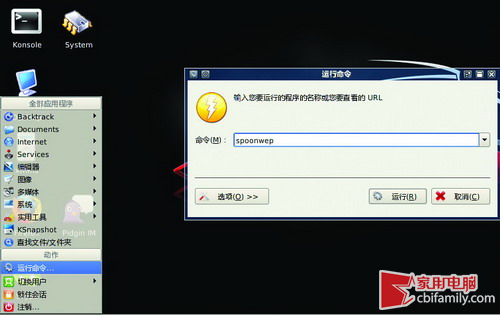

點擊下方工具欄的第一個圖標,這個圖標的功能類似于Windows的“開始菜單”,進去之后點擊“運行命令”→輸入spoonwep(注意大小寫)并回車,即可運行spoonwep2(圖5)。

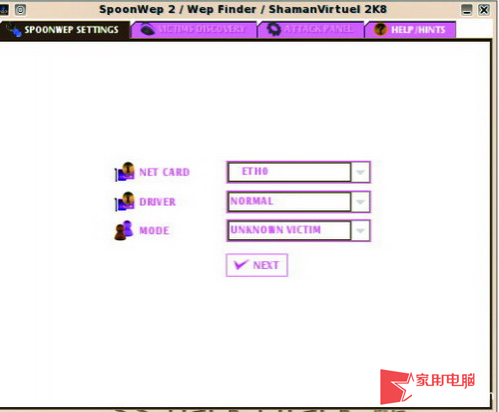

step 4 :在Net Card中選擇無線網(wǎng)卡、Diver選擇“Normal”、Mode選擇“Unknow Victim”(圖6)。之后在“VICTIMS DISCOVETY”中點擊“Launch”,軟件即開始掃描周邊無線網(wǎng)絡。如果沒有搜索到無線網(wǎng)絡,那么可能是網(wǎng)卡選擇錯了。常見的無線網(wǎng)卡的標識可能為ra0、ath0、wlan0等,但是一般不會是eth0;eth一般是本地有線網(wǎng)卡,但是也不一定,某些“神卡”就被識別為eth1。如果已經(jīng)添加了網(wǎng)卡驅(qū)動,但是一時沒有在Net Card的下拉菜單中看到網(wǎng)卡,那么先選擇其它選項看看,再回頭或許就出現(xiàn)了。

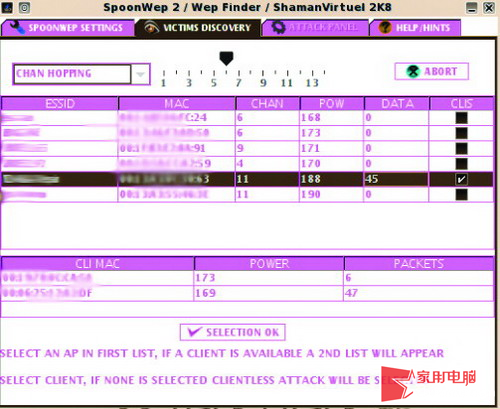

step 5 :在找到的無線網(wǎng)絡中,選擇Packet數(shù)值較多且下方客戶端連接也較多的網(wǎng)絡下手(圖7)。因為破解工作需要一定的數(shù)據(jù)包作為基礎,所以數(shù)據(jù)包越多破解越快。如果前期檢測工作所找到信號較好的無線網(wǎng)絡在這里的數(shù)值也不錯,那么也是不錯的選擇。

step 6: 選擇好網(wǎng)絡之后,將會進入“ATTACK PANEL”,在這里有兩個菜單分別對應4種攻擊模式、兩種數(shù)據(jù)分析模式(64位和128位)。攻擊/監(jiān)聽模式分別對應ARP注入攻擊模式、交互攻擊模式、連續(xù)注入、碎片包攻擊模式等。一般選擇后面三項,如果沒有客戶端連接,可以選擇第二項試試看。

接下來點擊“LAUNCH”,當數(shù)據(jù)包達到3-5萬的時候就會有密碼出來了。只花了10分鐘哦。得到密碼后,再回到windows系統(tǒng),接入這個無線網(wǎng)絡就不成問題了。(文 木糖醇)

相關報道:中移動談TD手機:不需要WiFi 2009-05-25 11:04:15

中電信借WiFi手機政策松綁爭奪市場 2009-05-22 11:44:05

摩托羅拉推中國首款WiFi手機 下半年推Ophone 2009-05-14 16:04:41

摩托A3100成首款支持WiFi行貨手機 2009-05-14 14:57:27